Search Results for 'Les Ddos'

Les Ddos published presentations and documents on DocSlides.

Ecoute les questions en cliquant sur les icônes à gauche.

Exemple: Question : . Ta réponse à l’o...

Communication avec les créanciers et les débiteurs suivan

Utilisation des technologies de l’information e...

Pour pouvoir vivre ensemble, les élèves, les enseignants

Les règles sont les mêmes pour tout le monde, c...

Les Colonies dans les Terres Sauvages de 1814 a 1840

Par Jenna et Stephanie. . La Rébellion de 183...

Les relations de parenté entre les êtres

vivants et . évolution. Chapitre 2 : La place de...

Les Parties du Corps et les Maladies

Le bras. L’épaule. L. a coude. Le . poignet. L...

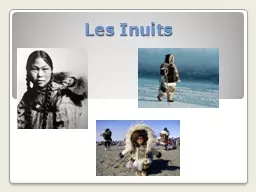

Les Inuits Dans notre province, comme les Innu, ils habitent au Labrador.

MAIS – ils ne font pas partie des groupes algon...

Les poux et les lentes La détection

Le traitement. La . protection. A quoi ressemblen...

www.uqar.ca Les difficultés au contour de l’exercice du rôle parental chez les personnes aux pr

Marc . Boily. Ph.D., . t.s. . . Module de trava...

Les sables bitumineux Les sables bitumineux de l’Alberta se situent sous 141 000 km

2. de forêt boréale et contiennent environ 1,7...

En ville Les lieux/ les endroits

Le. c. entre-ville. Un arrêt d’autobus. Une st...

2.6 Les milieux urbains Les milieux urbains

. . L’urbanisation demande de nouvelles inf...

2.6 Les milieux urbains Les milieux urbains

. . L’urbanisation demande de nouvelles inf...

Les Inuits Dans notre province, comme les Innu, ils habitent au Labrador.

MAIS – ils ne font pas partie des groupes algon...

Thème 2.3 Les glucides et les lipides

Idée . Essentielle: . les composés du carbone, ...

Les allergies et les apiculteurs Yvonand le 22 avril 2016 Dr. Jean-Dominique Lavanchy Méd. gén. FMH, médecine manuelle SAMM 1462 Yvonand

Les allergies et les apiculteurs Yvonand le 22 av...

Séminaire sur les politiques pharmaceutiques pour les experts francophones

Séminaire sur les politiques pharmaceutiques pou...

Les Innu Les Innu représentent une des branches des Algonquiens - un groupe des Premières Nations

Traditionnellement, leur territoire (Nitassinan �...

LES ACADIENS Les moments importants

Fais. . une. . ligne. du temps avec les moment...

ESTHETIQUE-Les vides Point focal, les vides et les plans

Litérati. Bonsaï Club. Le point focal. où est-...

LES ILES EN FLE Les vêtements

Un. t-shirt. Une . chemise. Une. veste. Un. pul...

Miser sur les secteurs porteurs et les marchés en croissance : un pari 200% gagnant !!

Miser sur les secteurs porteurs et les marchés en...

Les angines et les pharyngites de l’enfant et de l’adulte

CHU Constantine. Service : ORL. Dr . chaouche. int...

Prolonger les renouvellements des TAR jusqu'à 6 mois: les progrès de la politique nationale en Gu

INTEREST Workshop 2019. Foromo Guilavogui (PNLSH)....

Professionnaliser les jeunes et les professionnels du secteur dans la filière portuaire-transport-

Presentation. du Projet. Sommaire. Présentation ...

LES PLANTES CLASSIFICACIÓ DE LES PLANTES

Pi pinyer. Cirerer. Falguera. Molsa. Sense fruit o...

Les pharmacies en ligne gardent les gens en bonne santé et en forme.

Achetez en ligne le générique de l’Accutane po...

(DOWNLOAD)-Big Data et Machine Learning - 2e éd. - Les concepts et les outils de la data science: Les concepts et les outils de la data science (InfoPro) (French Edition)

Cet ouvrage s?adresse 224 tous ceux qui cherchent ...

TEL 283

DoS. on Competitor Web Site. Phoenix has a “re...

M ALICIOUS

. S. OFTWARE. (. 악성 소프트웨어. ). ABHI...

Sac HDI

– Big Event. “Not another bleak security talk...

DDOS attacks in

an IPv6 . World. Tom . Paseka. HKNOG . 1.0 . Sept...

Coursework in Cybersecurity

Goal: Learn concepts and tools for hardening comp...

The Dark Menace:

Characterizing . Network-based . Attacks in . the...

Key Features and Benefits

Global DDoS Protection A single solution offering ...

1 SENSS

Security Service for the Internet. Jelena Mirkovi...

Attackers Vs. Defenders: Restoring the Equilibrium

Ron Meyran. Director of Security Marketing. Janua...

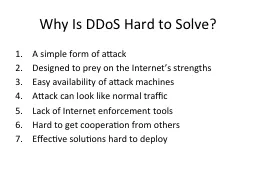

Why Is DDoS Hard to Solve?

A simple form of attack. Designed to prey on the ...

D eep Packet Inspection(DPI)

E. ngineering for . E. nhanced . P. erformance of...

The Dark Menace:

Characterizing . Network-based . Attacks in . the...